リレーアタック対策にはスマホ用の電波遮断ポーチ

今のクルマは、車両に近づいたりドアノブに触れるだけでドアロックを操作したり、ボタンを押すだけでエンジンスタートできるスマートキーが主流です。そんなスマートキーを狙った新たなクルマの盗難手口が「リレーアタック」。リレーアタックの仕組みと対策について見ていきましょう。

リレーアタックの原理は電波の中継

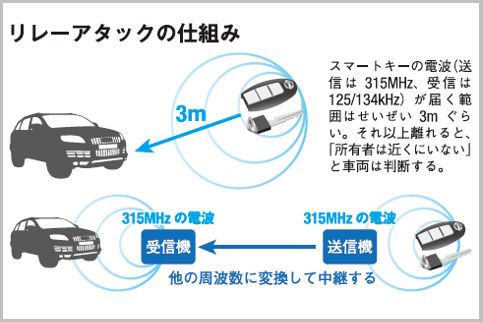

スマートキーは、車両に搭載されているコンピュータと通信し、正規のキーが近くにあるかどうかを判断。キーから車両へは315MHz帯の電波を常時出しています(車両からキーへは125/134kHzを使用)。

スマートキーの信号は暗号化されているため、解読したりコピーするのは困難です。そして、スマートキーから出ている電波はとても微弱で、到達距離は3mもありません。そこで考案されたのが「リレーアタック」という手口です。

リレーアタックでは、まず実行犯Aが車両から離れた正規ユーザーに接近します。リレーアタックの実行犯Aは、正規ユーザーが携行するスマートキーの電波を特殊デバイスを使って別の周波数に変換し、増幅して送信。車両の近くにいるリレーアタックの実行犯Bが、その電波を受信して元の周波数に変換します。

対象車はリレーアタックにより正規のスマートキーが近くにあると誤判断し、ドアを開けたりエンジンをかけられたり…。リレーアタックは電波を「中継=リレー」して犯行に及ぶというわけです。

リレーアタック対策は電波の遮蔽

リレーアタックで電波を別の周波数に変換するのは、そのままだと増幅した電波を自分がまた増幅…いわゆる発振してしまうのを避けるため。リレーアタックではデバイスの入手が容易な140~150MHz帯か、400~500MHz帯に変換されると推察されます。

リレーアタックで盗難された車にはキーが無いので、1度エンジンを止めたら再スタートは不可能。リレーアタックで盗んだ車を犯人のアジトまで移動したら、盗難車のコンピュータごと交換するのでしょう。

リレーアタック対策としては、スマートキーから出ている電波を遮断するのが最善です。リレーアタック対策は、クルマから離れたらスマートキーの電池を抜くという方法がもっとも手っ取り早いでしょう。

リレーアタック対策は自宅でも実践

ただし、このリレーアタック対策は毎回、電池の出し入れをしなければならず面倒なので、現実的ではありません。市販のスマホ用電波遮断ポーチなどにスマートキーを入れるというリレーアタック対策が簡単でしょう。

100均ショップのセリアではリレーアタック対策に「車のリレーアタック防止キーケース」を販売中。ここにスマートキーを入れておけば、ひとまずリレーアタック対策になりま。カー用品店で1500円からのところ、価格は110円です。

自宅の駐車場に置いたクルマもリレーアタックで盗難されるケースも発生しています。リレーアタック対策に、自宅でスマートキーを置いておく場所にも注意しなければなりません。外部から電波が受信できない家の中心部に置いたり、自宅でも電波遮断ケースを利用するなどのリレーアタック対策を実践するとよいでしょう。

■「自動車盗難」おすすめ記事

イモビカッターで狙われるプリウス盗難の手口

スマートキーも無効!?自動車盗難の最新手口

車の盗難防止策が100均アイテムで破られる!?

ハイエース盗難に使われる手口とその対策とは?

バイク盗難防止グッズを車内設置用にプチ改造

イモビライザーの専用キーは簡単に複製できる!?

自動車の盗難被害1位プリウスの手口と対策は?

■「カーセキュリティ」おすすめ記事

ナンバープレートの封印がゴムホースで外れる!?

車上荒らしが使うオリジナル解錠ツールを検証

ラジオライフ編集部

最新記事 by ラジオライフ編集部 (全て見る)

- 覆面パトカーの追尾式スピード取り締まりの手口 - 2025年7月12日

- 高速では白切符「後部座席シートベルト」着用率 - 2025年7月12日

- マニア注目の添加剤でパワーと燃費の向上を体感 - 2025年7月11日

- 警察が防犯カメラで犯人を足どりを追跡する手法 - 2025年7月11日

- 宿泊したホテルのNHK受信料を払ってるのは誰? - 2025年7月11日

この記事にコメントする

あわせて読みたい記事

空き巣の侵入手口「ガラス破り」有効な対策とは

CANインベーダー対策にハンドルロックは不十分

アポ電対策は「応答くん」でおじさんボイス対応

今確認したいスマホの基本セキュリティ対策4つ

オススメ記事

2021年10月、ついに「モザイク破壊」に関する事件で逮捕者が出ました。京都府警サイバー犯罪対策課と右京署は、人工知能(AI)技術を悪用してアダルト動画(AV)のモザイクを除去したように改変し[…続きを読む]

モザイク処理は、特定部分の色の平均情報を元に解像度を下げるという非可逆変換なので「モザイク除去」は理論上は不可能です。しかし、これまで数々の「モザイク除去機」が登場してきました。モザイク除去は[…続きを読む]

圧倒的ユーザー数を誇るLINEは当然、秘密の連絡にも使われます。LINEの会話は探偵が重点調査対象とするものの1つです。そこで、探偵がLINEの会話を盗み見する盗聴&盗撮テクニックを見ていくと[…続きを読む]

盗聴器といえば、自宅や会社など目的の場所に直接仕掛ける電波式盗聴器が主流でした。しかし、スマホ、タブレットPCなどのモバイル機器が普及した現在、それらの端末を利用した「盗聴器アプリ」が急増して[…続きを読む]

おもちゃの缶詰は、森永製菓「チョコボール」の当たりである“銀のエンゼル”を5枚集めるともらえる景品。このおもちゃの缶詰をもらうために、チョコボール銀のエンゼルの当たり確率と見分け方を紹介しまし[…続きを読む]